- Der Artikel ist für registrierte Benutzer kostenlos.

-

Mit einem Benutzernamen können Sie diesen Artikel kostenlos lesen.

Registrieren Sie einen kostenlosen Benutzernamen oder melden Sie sich mit einem vorhandenen an.

-

Lesen Sie viele Artikel kostenfrei. Newsletter bestellen, registrieren und weiterlesen.

Keine Verpflichtung - kein Abo.Sie sind bereits registriert? Anmelden

Hilfe bei der Anmeldung und Registrierung: leserservice@deutsche-wirtschafts-nachrichten.de

Es gelten unsere AGB und Datenschutzbestimmungen

Zu viel Vernetzung: Moderne Autos werden zum Ziel von Hacker-Angriffen

Die US-Aktienmärkte schlossen am Mittwoch mit starken Gewinnen, wobei Technologiewerte die Wall Street antrieben. Die Anleger bereiteten...

Die Nvidia-Aktie hat nach Bilanzvorlage deutlich zugelegt, die Nvidia-Zahlen katapultieren den Chipriesen in neue Dimensionen. Doch wie...

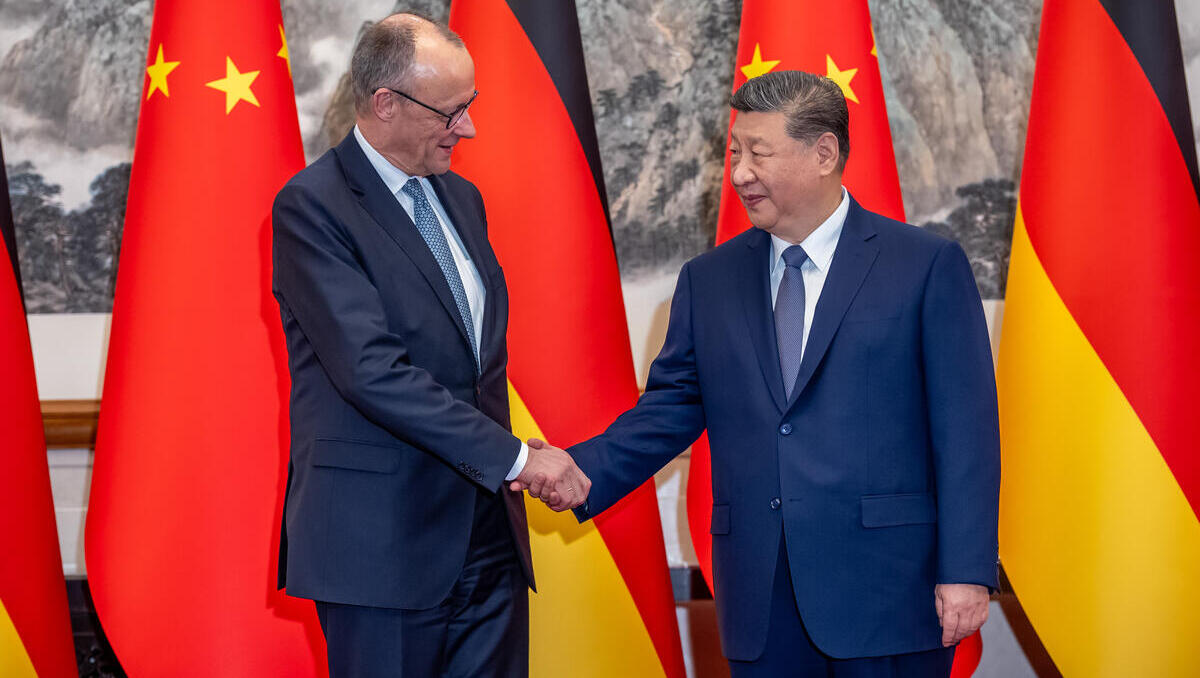

Der Bundeskanzler macht sich bei seiner ersten China-Reise für eine enge Kooperation stark. Ein seit einigen Jahren eingeschlafenes...

Die Reform des Heizungsgesetzes sorgt für Unsicherheit: Welche Kosten kommen auf Mieter und Eigentümer zu? Details zum Schutz vor...

Die anhaltenden Stromausfälle verschärfen die wirtschaftliche Krise in der Ukraine und setzen Industrie, Staatsfinanzen und Wachstum...

Der erste Durchgang einer Bürgermeisterwahl in Brandenburg wird annulliert. Im Raum steht der Vorwurf der Wahlfälschung im Zusammenhang...

Selbst Experten für Gesichtserkennung können KI-generierte Gesichter kaum von echten unterscheiden. Wie schnitten sie im Vergleich zu...

15.000 Jobs gehen jeden Monat in der Industrie verloren. Besonders betroffen sind Sparten, in denen Deutschland traditionell stark war. Der...