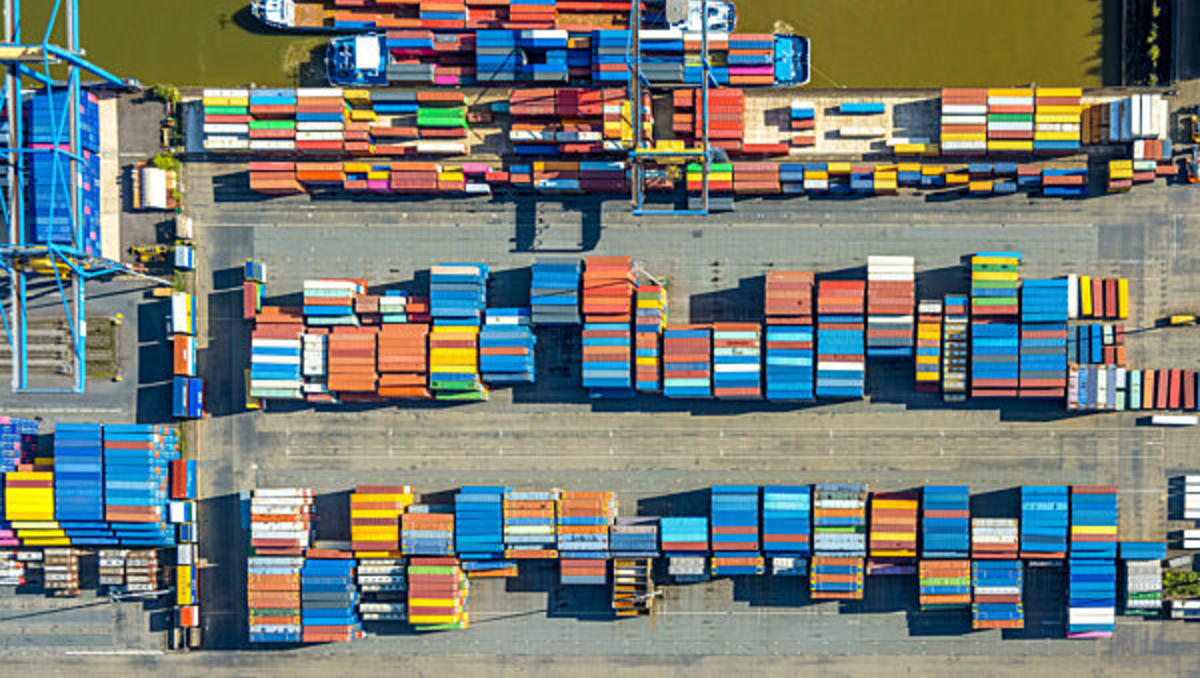

Hackerangriffe über Partner und Zulieferer nehmen drastisch zu

Die Lieferketten, einst Symbol für Effizienz und globalen Austausch, sind zur neuen Frontlinie der Cyberkriminalität geworden. Angreifer attackieren Unternehmen immer seltener direkt, sondern dringen über Partner, Subunternehmer oder externe Softwareentwickler ein. Damit wird jede neue Schnittstelle – ob API, Cloud-Service oder Wartungsvertrag – zu einem potenziellen Einfallstor ins Herz der Unternehmens-IT. Früher waren Unternehmensgrenzen klar: physisch durch Zäune und Türen, digital durch Firewalls und Passwörter. Heute existiert diese Trennung kaum noch. Laut der Europäischen Agentur für Cybersicherheit (ENISA) haben sich Angriffe auf Lieferketten in den vergangenen Jahren vervielfacht. Schon 2021 registrierte die Behörde einen vierfachen Anstieg im Vergleich zum Vorjahr. Besonders häufig betroffen sind die öffentliche Verwaltung, Anbieter digitaler Dienste, Energieversorger und Betreiber digitaler Infrastrukturen. Ein Bericht von Check Point beziffert den Zuwachs 2024 auf 179 Prozent. Besonders alarmierend: Rund die Hälfte der betroffenen Unternehmen weiß nicht einmal, dass sie Teil einer kompromittierten Kette sind. „Angreifer suchen nicht den Stärksten, sondern das schwächste Glied“, warnt Dalibor Vuković, Leiter strategischer Sicherheitslösungen bei Telekom Slovenije. „Wenn ein Glied versagt, fällt die ganze Kette.“

Der Fall Jaguar Land Rover: Wie ein Angriff ganze Netzwerke lahmlegt

Ende August traf es Jaguar Land Rover. Über alte Zugangsdaten eines längst abgeschalteten Tools gelang es Hackern, unbemerkt in das System einzudringen. Von dort breiteten sie sich lateral aus – in Produktion, Logistik und Fahrzeugregistrierung. Schließlich blieb den Verantwortlichen keine Wahl, als sämtliche Systeme abzuschalten. Die Folge: sechs Wochen Stillstand. Sechs Wochen ohne Umsatz, ohne Lieferungen, ohne Produktion. Ein Angriff, der nicht nur das Unternehmen selbst, sondern auch seine Zulieferer und Händler lahmlegte. Das Beispiel zeigt drastisch, wie verwundbar digital vernetzte Lieferketten geworden sind – und wie gefährlich es ist, auf Vertrauen ohne Kontrolle zu setzen.

Schlechte digitale Hygiene: Der unsichtbare Feind im Unternehmen

Die größte Schwäche moderner Firmen ist oft nicht fehlende Technologie, sondern Nachlässigkeit. Viele Organisationen investieren in Hightech-Abwehrsysteme – vernachlässigen aber die Grundlagen. Alte Zertifikate, ungesicherte Konten, ungepatchte Systeme oder falsch konfigurierte Server reichen den Angreifern. „Das ist, als wären die Türen gepanzert, aber die Wände aus Gipskarton“, sagt Vuković. Unternehmen betrachten Cybersicherheit häufig als Formalität, nicht als Überlebensfrage. Doch wenn ein Angriff gelingt, verlieren sie nicht nur Daten, sondern oft auch die Kontrolle über ihren Namen. Die Wiederherstellung dauert Monate – manchmal gelingt sie nie. Mit dem neuen Gesetz über Informationssicherheit (ZInfV-1) wurde zum Beispiel in Slowenien die Verantwortung nun klar geregelt: Nicht mehr nur IT-Abteilungen, sondern auch Vorstände und Geschäftsführer haften für Sicherheitsmängel. Sie müssen wissen, welche Partner Zugriff auf ihre Daten haben und wie diese geschützt werden. Damit wird Cybersicherheit zur strategischen Managementaufgabe – und nicht länger zum technischen Randthema.

Lieferkette unter Beobachtung: Vom Risiko-Scan zum Sicherheitsnetz

Eine vollständige Analyse der Lieferkette übersteigt die Möglichkeiten vieler IT-Abteilungen. Deshalb setzen immer mehr Firmen auf spezialisierte Sicherheits-Scanner, die externe Netzwerke automatisch auf Schwachstellen, offene Ports oder abgelaufene Zertifikate prüfen. Telekom Slovenije zum Beispiel bietet etwa Werkzeuge an, die binnen Minuten zeigen, ob ein Partner kritische Sicherheitslücken aufweist. „Das ist keine Spionage“, betont Vuković. „Das ist digitale Hygiene.“ Technologie allein reicht aber nicht. Effektive Sicherheit entsteht durch Kooperation – nur wenn Unternehmen Informationen über Schwachstellen austauschen, lässt sich die gesamte Kette absichern. Ein zusätzliches Problem: Fachkräftemangel. In ganz Europa fehlen tausende Experten für Cybersicherheit. Viele kleine Unternehmen können sich keine eigenen Spezialisten leisten. Ein erfahrener Sicherheitsanalyst kostet zwischen 3.000 und 4.000 Euro brutto im Monat – zu viel für kleine Betriebe, die dennoch Teil kritischer Infrastrukturen sind. Hier setzt ein neues Modell an: Security Operations Center as a Service (SOCaaS). Telekom Slovenije gehört zu den ersten Anbietern in der Region. Sensoren überwachen Unternehmensnetzwerke in Echtzeit, Analysten reagieren innerhalb von Sekunden auf verdächtige Aktivitäten. Für kleine Firmen ist das kostengünstiger als eigene Teams – und deutlich sicherer.

Deutschland: Cybersicherheit wird Chefsache

Auch in Deutschland wächst der Druck. Laut Bitkom meldete 2024 jedes zweite Unternehmen Sicherheitsvorfälle in der Lieferkette. Die Bundesregierung plant daher, die Anforderungen der europäischen NIS-2-Richtlinie konsequent umzusetzen. Diese verpflichtet Führungskräfte, Cybersicherheit als Teil der Unternehmensstrategie zu verankern. Unternehmen, die mit sensiblen Daten arbeiten – etwa in Industrie, Energie oder Gesundheitswesen –, müssen künftig auch ihre Partner regelmäßig prüfen. Denn ein einziger ungeschützter Dienstleister kann ganze Produktionsketten gefährden. Die Lehre aus den jüngsten Angriffen lautet: Sicherheit endet nicht am Werkstor. Sie beginnt bei der Verantwortung jedes einzelnen Glieds.